Wie Cyber-Sicherheitsexperten Remote-Arbeitsumgebungen stärken

- 1 Minute Lesezeit

Entdecken Sie, wie Experten für Cybersicherheit Remote-Arbeitsumgebungen schützen, indem sie Risiken reduzieren, die Compliance verbessern und die digitale Widerstandsfähigkeit stärken.

Einführung

Remote-Arbeit hat sich für viele Unternehmen von einer temporären Lösung zu einem dauerhaften Betriebsmodell entwickelt. Es bietet nicht nur Flexibilität und Zugang zu globalen Talenten, sondern erweitert auch die Angriffsfläche erheblich.

Verteilte Teams, persönliche Geräte, Cloud-Collaboration-Tools und Heimnetzwerke bringen neue Cyber-Sicherheitsrisiken mit sich, für deren Bewältigung herkömmliche perimeterbasierte Abwehrmaßnahmen nie ausgelegt waren.

Hier spielen erfahrene Cyber-Sicherheitsexperten eine entscheidende Rolle, die Unternehmen dabei helfen, Remote-Arbeitsumgebungen zu sichern, ohne Einbußen bei Produktivität oder Skalierbarkeit hinnehmen zu müssen.

Die Herausforderung: Sicherung einer verteilten Belegschaft

Remote-Arbeitsumgebungen führen zu Komplexität bei Menschen, Prozessen und Technologie.

Zu den häufigsten Sicherheitsherausforderungen gehören:

- Erhöhte Phishing- und Social-Engineering-Angriffe

- Unsichere Heimnetzwerke und nicht verwaltete Geräte – Eingeschränkte Sichtbarkeit des Benutzerverhaltens und der Zugriffsmuster

- Compliance-Lücken zwischen verschiedenen Gerichtsbarkeiten und Datenstandorten

Nach Angaben der ENISA ist Remote-Arbeit zu einem Hauptfaktor für die Gefährdung neuer Unternehmen durch Cyberangriffe in Europa geworden. https://www.enisa.europa.eu

Der Expertenansatz: Risikobasiertes Remote-Sicherheitsdesign

Cyber-Sicherheitsexperten konzentrieren sich auf Risikopriorisierung, nicht auf pauschale Kontrollen.

Ihr Ansatz umfasst typischerweise:

- Identifizierung kritischer Assets und Zugriffspfade

- Zuordnung von Benutzerrollen und Berechtigungsstufen

- Anwendung proportionaler Kontrollen basierend auf der Datensensibilität

- Ausrichtung von Sicherheitsmaßnahmen an Geschäftsabläufen

Dadurch wird sichergestellt, dass die Sicherheit die Umgebung stärkt, anstatt die Teams zu verlangsamen.

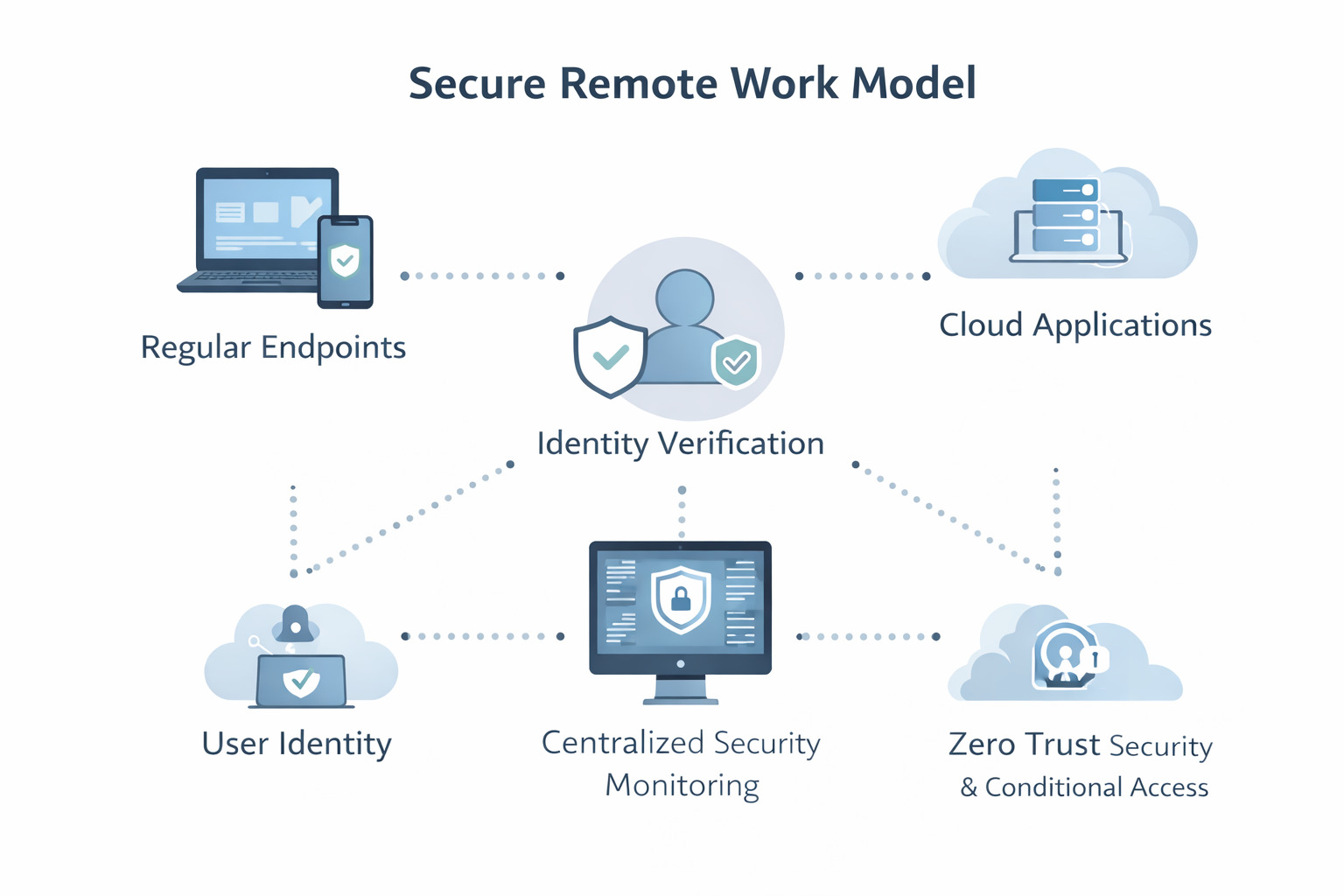

Endpunktsicherheit und Geräteverwaltung

Sicherung der ersten Verteidigungslinie

Endpunkte sind der am meisten gezielte Einstiegspunkt in Remote-Umgebungen.

Cyber-Sicherheitsexperten implementieren:

- Endpunkterkennung und -reaktion (EDR)

- Überprüfung des Gerätestatus, bevor der Zugriff gewährt wird

- Zentralisiertes Patching und Schwachstellenmanagement

- Verschlüsselung für ruhende und übertragene Daten

NIST hebt Endpunktsichtbarkeit und kontinuierliche Überwachung als Kernanforderungen für die Fernzugriffssicherheit hervor. https://www.nist.gov

Zero Trust- und Secure Access-Modelle

Über den Unternehmensbereich hinausgehen

Moderne Remote-Arbeit basiert stark auf Zero Trust-Sicherheitsprinzipien.

Zu den Schlüsselelementen gehören:

- Identitätsbasierte Authentifizierung und Autorisierung

- Durchsetzung des Zugriffs mit den geringsten Rechten

- Kontinuierliche Überprüfung von Benutzern und Geräten

- Netzwerksegmentierung und Mikroperimeter

Zero Trust stellt sicher, dass Zugriffsentscheidungen dynamisch sind, und reduziert so die Auswirkungen kompromittierter Anmeldeinformationen.

Der Technologiefaktor: Cloud- und Kollaborationssicherheit

Remote-Teams sind für den täglichen Betrieb auf cloudbasierte Tools angewiesen.

Cyber-Sicherheitsexperten konzentrieren sich auf:

- Sicherung von SaaS-Plattformen und Cloud-Workloads

- Implementierung von Richtlinien für bedingten Zugriff

- Überwachung der Datenbewegung zwischen Anwendungen

- Verhinderung von Schatten-IT und nicht genehmigten Integrationen

ISO/IEC 27001 betont die Zugriffskontrolle und -überwachung als wesentlich für verteilte Arbeitsmodelle. https://www.iso.org

Brancheneinblick

Gartner berichtet, dass Unternehmen mit ausgereiften Remote-Sicherheitsstrategien erfolgreiche Cyber-Vorfälle im Vergleich zu Unternehmen, die auf veraltete Perimeter-Verteidigungsmaßnahmen setzen, um über 40 Prozent reduzieren.

Darüber hinaus stellt McKinsey fest, dass sichere Remote-Arbeitsmöglichkeiten heute ein Schlüsselfaktor für die Mitarbeiterbindung und die Betriebskontinuität sind. https://www.mckinsey.com

Diese Erkenntnisse verdeutlichen, dass Cybersicherheit sowohl eine Risikomanagement- als auch eine Geschäftsaktivierungsfunktion ist.

Euro-IT-Sourcing-Perspektive

Aus unserer Erfahrung bei der Zusammenarbeit mit europäischen, technologieorientierten Unternehmen ist die Sicherheit bei Remote-Arbeit am effektivsten, wenn Cyber-Sicherheitsexperten frühzeitig in die Personal- und Infrastrukturplanung einbezogen werden.

Wir beobachten stärkere Ergebnisse, wenn Organisationen:

- Integrieren Sie Sicherheit in Remote-Onboarding-Prozesse

- Stimmen Sie Cyber-Sicherheitsteams mit HR- und IT-Abläufen ab

- Behandeln Sie Remote-Sicherheit als ein fortlaufendes Programm und nicht als eine einmalige Einrichtung

Dieser Ansatz unterstützt die Skalierbarkeit und erfüllt gleichzeitig die europäischen Compliance- und Datenschutzerwartungen.

Ergebnisse und geschäftliche Auswirkungen

Unternehmen, die Cybersicherheitsexperten für Remote-Umgebungen engagieren, erreichen in der Regel Folgendes:

- Reduzierte Reaktionszeiten bei Vorfällen

- Verbesserte Einhaltung der DSGVO und interner Richtlinien

- Höheres Vertrauen der Mitarbeiter in digitale Systeme

- Geringere Betriebsunterbrechungen durch Sicherheitsvorfälle

Branchen-Benchmarks deuten darauf hin, dass ausgereifte Remote-Sicherheitsprogramme die durch Verstöße verursachten Kosten jährlich um bis zu 25 Prozent senken können.

Wichtige Erkenntnisse

- Remote-Arbeit erweitert die Cyber-Angriffsfläche erheblich

- Cyber-Sicherheitsexperten wenden risikobasierte, geschäftsorientierte Kontrollen an

- Endpunkt- und Identitätssicherheit sind von grundlegender Bedeutung

- Zero-Trust-Modelle stärken die Access Governance

- Sichere Remote-Arbeit ermöglicht langfristige Belastbarkeit und Wachstum

Autor und Kontakt

Autor: Matt Borekci

Kontaktieren Sie uns: Euro IT Sourcing

Was macht ein Cyber -Sicherheitsexperte? Ein vollständiger Leitfaden

Entdecken Sie, was ein Cyber -Sicherheitsexperte, seine Rollen, Fähigkeiten und wie er Unternehmen vor digitalen Bedrohungen schützt.

Wie viel verdient ein Cyber-Sicherheitsexperte? Gehaltseinblicke für 2025

Entdecken Sie die Gehaltstrends im Bereich Cybersicherheit im Jahr 2025, einschließlich globaler Durchschnittswerte, gefragter Rollen und wie sich Outsourcing auf die Einstellung von Mitarbeitern im Bereich IT-Sicherheit auswirkt.